- Fonctionnalités

- Pricing

Cette page a été rédigée en anglais par nos experts, puis traduite par une IA pour vous y donner accès rapidement! Pour la version originale, c’est par ici.

La vérité, c’est que la “sécurité des applications” ne concerne pas seulement les applications. Bien sûr, adopter des pratiques de développement sécurisé est essentiel - Assainir vos entrées, c’est le minimum. Mais en réalité, ce n’est qu’un tout petit morceau d’un puzzle bien plus vaste.

En matière de sécurité, les objectifs sont simples : ne pas se faire pirater et éviter les interruptions de service.

Malheureusement, un nombre incroyablement élevé de personnes, pour une raison ou une autre, veulent vous pirater et faire tomber vos systèmes. Et ce n'est même pas personnel. C'est leur travail. Ils sont payés pour cela. Et leurs patrons ne veulent pas perdre leur temps inutilement.

Et comme tout bon professionnel, ils ne perdent pas de temps. Ils automatisent leurs attaques.

Pas besoin d’être une multinationale pour devenir une cible. Vous n’avez pas besoin de millions en banque. Vous n’avez même pas besoin de vous faire remarquer. Les ordinateurs sont rapides, bien plus que ce qu’on imagine. Même si votre application est cachée au fin fond de l’internet, un bot peut la découvrir en un clin d’œil.

J'adore cette blague : Un groupe de touristes aperçoit un tigre affamé dans la jungle. Tout le monde se met à courir sauf un, qui prend le temps d’enfiler ses chaussures de course. Un autre lui crie : « Tu ne peux pas courir plus vite qu’un tigre ! » Il répond : « Je n’ai pas besoin d’aller plus vite que le tigre, juste plus vite que toi. »

C’est une image classique : pour ne pas être attaqué, il suffit de ne pas être la cible la plus facile. Mais dans le monde numérique, le vrai danger, ce n’est pas le tigre. Ce sont les moustiques. Ils sont des millions, et ils piquent tout ce qui n’est pas protégé. Et il y a largement assez de cibles pour eux.

Même si certains systèmes sont plus critiques que d’autres, tous les systèmes ont besoin d’un minimum de protection. Ce n’est pas une question de "si" vous serez attaqué, mais de "quand". Et le "quand", c’est souvent : quelques minutes après que votre système soit mis en ligne — voire avant.

Admettons que vous soyez un·e développeur·se rigoureux·se. Vous validez vos entrées. Vous réduisez la surface d’attaque. Vous appliquez les principes de défense en profondeur. Vous gérez correctement les secrets. C’est déjà très bien.

Mais une application, ce n’est pas qu’un bout de code. Elle s’appuie sur une multitude de couches : outils de build, gestionnaires de dépendances, configuration, systèmes d’exploitation, réseaux, bases de données, files de messages, caches, et bien sûr, les données elles-mêmes.

Prenons un exemple simple avec une application Ruby on Rails :

- Une application Rails typique : 15 443 lignes de code.

- Ruby on Rails : 338 728 lignes de code.

- Les dépendances par défaut de Ruby on Rails : 1 161 724 lignes de code.

- Postgres : 1 491 985 lignes de code.

- Linux : 34 279 868 lignes de code.

Et on ne parle même pas encore de SystemD (1,3 million de lignes), d’OpenSSL, des outils de monitoring, de l’orchestration, etc.

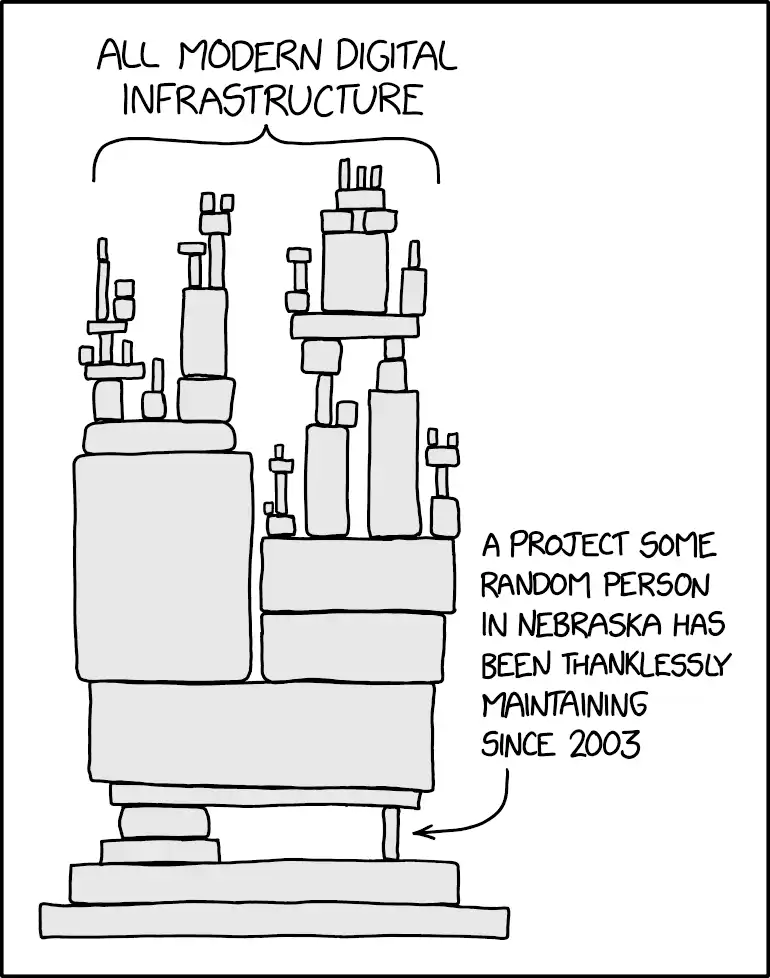

Source : https://xkcd.com/2347/

Vous savez, XKCD 2347 ... c'est un peu la même chose, mais dans l'autre sens. Et je pense que si nous combinons les deux images, la vérité est quela quasi-totalité de ce qui tourne dans votre application n’a pas été écrit par vous. Et chaque ligne de ce code peut potentiellement contenir une faille. Pire encore : ça, c’est la vue statique. En dynamique, la surface d’attaque réelle est encore plus large

Les humains, maillon faible de la chaîne

Le logiciel le plus sécurisé du monde peut être mis à mal par une simple erreur humaine, ou par une attaque d’ingénierie sociale réussie. Former les utilisateurs et les équipes aux bons réflexes de cybersécurité est aussi important, voire plus, que les protections techniques.

L'infrastructure est importante

Une application peut être parfaitement sécurisée… mais si l’infrastructure sur laquelle elle s’exécute ne l’est pas, tout s’effondre. Serveurs, réseaux, centres de données physiques : la sécurité doit être globale..

Approche holistique de la sécurité

Sécuriser une application ne suffit pas. Il faut aussi sécuriser le réseau, les terminaux, les identités et les accès, les données, et bien plus encore. Tous ces éléments doivent être pensés ensemble, comme un tout cohérent.

C'est une question de gestion des risques

La sécurité absolue n’existe pas. Il s’agit de comprendre les risques, de les hiérarchiser et de les traiter efficacement. Cela implique des évaluations régulières, une surveillance continue, et une approche proactive face aux vulnérabilités.

Un processus continu

La sécurité n’est jamais terminée. De nouvelles failles apparaissent chaque jour, les attaques évoluent. Il faut mettre à jour, corriger, surveiller en permanence. C’est un cycle sans fin mais nécessaire.

Respect de la vie privée

Une application bien sécurisée est aussi respectueuse des données personnelles. Parfois, sécurité et vie privée peuvent entrer en tension : par exemple, collecter plus de données peut améliorer la détection d’anomalies mais nuire à la confidentialité des utilisateurs. Il faut trouver le bon équilibre.

Conformité et réglementation

La sécurité des applications, c’est aussi une question de conformité. Selon votre secteur, cela peut inclure le RGPD, le PCI DSS, l’HIPAA, et d’autres normes spécifiques. Les respecter est à la fois une obligation légale et une bonne pratique.

Risques liés aux fournisseurs et aux tiers

Même si votre application est solide, elle interagit forcément avec des services tiers : bibliothèques, APIs, hébergeurs, outils SaaS, etc. Et ces intégrations peuvent devenir vos points faibles. Il faut aussi évaluer et sécuriser tout l’écosystème autour de l’application

Développer une application moderne, c’est composer avec une multitude de risques. Personne ne peut être expert en tout. Les technologies changent sans cesse, et les menaces aussi.

Plus tôt on accepte cette réalité, plus vite on peut faire les bons choix. Et l’un de ces choix, c’est de s’appuyer sur des plateformes cloud pensées pour la sécurité.

En fin de compte, nous nous porterons mieux si nous l'acceptons le plus tôt possible, et le choix d'une plateforme d'application Cloud axée sur la sécurité comme Upsun facilite grandement les choses. Upsun vous aide à sécuriser l’infrastructure sous-jacente, à définir clairement les contrôles d’accès, et à assurer en continu le bon fonctionnement et la conformité des services, même pour les données les plus sensibles.

Parce que sécuriser du code qu’on n’a pas écrit soi-même, c’est difficile. Très difficile. Alors formez-vous, formez votre équipe, adoptez les bonnes pratiques.. Sinon, acceptez le fait que nous ne pouvons pas tous être des experts, contrôlez ce que vous pouvez aussi strictement que possible, et considérez qu'en matière d'infrastructure et de DevOps, un expert comme Upsun pourrait être votre arme secrète.

Votre meilleur travail

est à l'horizon

ComparerAlternative à VercelAlternative à AmazeeAlternative à HerokuAlternative à PantheonAlternative à l'hébergement géréAlternative à Fly.ioAlternative à RenderAlternative à AWSAlternative à AcquiaAlternative à DigitalOcean

ProduitAperçuSupport and servicesPreview environmentsMulti-cloud and edgeGit-driven automationObservability and profilingSecurity and complianceScaling and performanceBackups and data recoveryTeam and access managementCLI, console, and APIIntegrations and webhooksPricingPricing calculator

Cas d'utilisationSolutions backendApplication modernisationCommerce électroniqueHébergement CMSGestion multi sitesExtensions SaaS

Join our monthly newsletter

Compliant and validated